Tuesday, 31 October 2017

TRAFFIC CAPTURING PART - II

October 31, 2017

|

TRAFFIC CAPTURING PART - II

पिछले Tutorial में हमने अपने ही मतलब Kali Linux के Traffic को Capture करके Username or Password जाना था। आज हम उसी Tutorial को आगे बढ़ाते हुए इसके बारे में और जानेंगे।

ARP Cache Poisoning

हमने पिछले Tutorial में जब Ubuntu से Windows XP के FTP पर Login किया था तो Kali Linux में कुछ भी Capture नहीं हुआ था, क्योकि नेटवर्क Switch उन ही Packets को हमे भेजता है जो हमारे लिए होते है, लेकिन आज हम वो Trick सीखेंगे जिसकी Help से हम दुसरो के Traffic को भी Capture कर सकते है। हम ऐसी Trick उसे करेंगे जिससे हम अपने Target Machine और Network Switch को ये Believe दिला देंगे की वो Packets भी हमारे System से ही Belong करते है। तो आज हम 'Man-in-the-middle(MITM) attack' के बारे में सीखेंगे :), इससे हम 2 Systems के Traffic को अपने System पर भेज सकते है, बिना उन्हें पता चले। इस परिक्रिया को हम Address Resolution Protocol(ARP) Cache Poisoning या ARP Spoofing भी कहते है।

ARP BASICS

जब हम किसी Machine को अपने Local Network से Connect करते है तो हम domain name, Hostname या IP Address का इस्तेमाल करते है। जब हमने Kali Linux से कुछ Packets Send kiye तो Kali Linux पहले Windows XP के IP Address, Network Interface Card का MAC Address को Check करती है, तभी उसे ये पता chalta है कीPackets kaha Send karne है।

Aisa karne के लिए वो ARP से Broadcast करती है "Who has IP address 192.168.43.160?" अपने Local Network पर। फिर जिस Machine का IP Address same होता है, वो Reply करती है "I have 192.168.43.160 and my MAC address is 00:0c:29:1b:57:b0" ये मेरे Windows XP Target से Reply आया। फिर Kali Linux उस Message को जो कीIP Address 192.168.43.160 को ARP Cache में Store कर लेती है।

जब ये दूसरा Packet Send करती है, तो सबसे पहले वो ARP Cache में Check करती है अगर वो IP Address Cache में होता है तो Kali Linux उसी को ही वापस Broadcast कर देती है, दूसरा Packet send नहीं करती। ARP Cache Entries Regularly Flush यानी Delete हो जाती है तो System को लगातार ही ARP Broadcast करते रहना पड़ता है।

अगर आप ARP Cache को देखना चाहते है तो Kali Linux के Terminal में arp type करे।

इसमें 192.168.43.1 Default Gateway है।

192.168.43.160 Windows XP IP Address

192.168.43.183 Ubuntu IP Old

192.168.43.185 Ubuntu IP Current

Ok, ARP replying में एक Confusion होता है इसमें कोई Guarantee नहीं होती IP address-to-MAC Address answer आता है वो सही है या गलत, मतलब ये है की कोई भी Machine ARP Request का reply कर सकती है, फिर चाहे वो हमारा Target IP address हो या कोई और हो। Target Machine reply को accept कर ही लेती है।

हमने पहले Ubuntu से Windows XP के FTP को login किया था लेकिन हमे Wireshark में कुछ भी नहीं दिखाई दिया था, लेकिन हम अब kali Linux से ऐसी Trick use करेंगे की जिससे हम Ubuntu से Type किये हुए Username or Password का पता लगा पाएंगे, इसे IP Forwarding कहते है जो हम करने जा रहे है।

IP FORWARDING

इस Trick को karne से पहले हमे Kali Linux को बताना होता है की हम अब IP Forward Use करने जा रहे है, इसके लिए हमेTerminal Open करके उसमे Type करनी होती है ये Command

echo 1 > /proc/sys/net/ipv4/ip_forward

अब हमारी Kali Linux ready है IP Address को Forward करने के लिए

तो अब हम ARP Cache Poisoning करेंगे उसके लिए हम ArpSpoof use करेंगे।

ARP Cache Poisoning with Arpspoof

ok अब हम Terminal पर एक और Command Type करेंगे

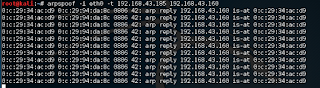

arpspoof -i eth0 -t 192.168.43.185 192.168.43.160

तो अब हम ARP Cache Poisoning करेंगे उसके लिए हम ArpSpoof use करेंगे।

ARP Cache Poisoning with Arpspoof

ok अब हम Terminal पर एक और Command Type करेंगे

arpspoof -i eth0 -t 192.168.43.185 192.168.43.160

इस Command को डालने के बाद Kali Linux कुछ ARP Replies send करना शुरू कर देगी इसे 1 min तक चलने दो वो काफी होता है उसके बाद CTRL+C दबा कर Dismiss कर दो

अब एक और Command Type करो

arpspoof -i eth0 192.168.43.160 192.168.43.185

इसे भी 1 मिनट तक चलने दे .

इन Commands में हमने Kali Linux से कुछ Spoof यानी नकली Replies भेजे है, पहले वो Reply Ubuntu को भेजे है, जिसमे Ubuntu को ये Show किया है की Windows XP Kali Linux में Locate है, और दूसरी Command में इसका उल्टा matlab Windows XP को ये Show किया की Ubuntu Kali Linux में है. अब अगर Ubuntu Windows XP को कुछ Request करती है या Windows XP कुछ Reply करती है तो ये दोनों ही reply Kali Linux से होकर जाएंगे. और हमे दोनों के Packets देखने को मिलेंगे .

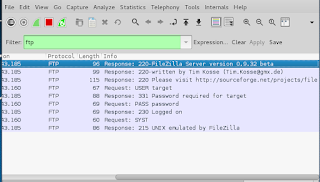

अब Wireshark को फिर से Capture mode में करो और

अब एक बार फिर से Ubuntu से FTP करो Windows XP को और username or Password डालो...

Wooaoo.. इस बार हमने Ubuntu से जो Username और Password डाला है उसे Capture कर लिया...

है ना दोस्तों Wireshark coooll..

आगे की Classes में हम और भी बहुत कुछ सीखेंगे .

इन सब Classes के Complete होने के बाद, आप लोगो के लिए हम एक Android App भी बना देंगे जिससे आप ये सारे Tutorials direct हमारी App से भी पढ़ पाओगे और Direct अपने System पर Experiment कर पाओगे..

Hope आपको ये पसंद आया होगा. :)

Subscribe to:

Post Comments

(Atom)

Powered by Blogger.

Comments

Featured Posts

Recent Posts

Recent in Sports

Total Pageviews

Search This Blog

Blog Archive

Aap kaise hacker Banna chahte ho

Event

Breaking

News Scroll

Recent Posts

About Me

Contact Form

Followers

Tags

hacking

(47)

kali linux

(38)

Categories

Translate

Recent Post

Popular

-

Dosto is post par main aapko Signalling System 7 (ss7 attack) ke bare mai puri jankari dunga yeh post sirf educational purpose ke liye hai a...

-

Kahi baar aisa hota hai ki aapke mobile pe Unknown number se koi call kar ke aapko pareshaan kar raha hota hai.Aur us wqat aap kuch nahi kar...

-

Note: Iss post ko start karne se pehle aapse request karta hoon ki aap is post ko pura padhna kyonki ye ek bahut lamba topic hai ye to aap j...

-

Agar aap hacking sikhna chahte hai toh ye jankari aapke liye bahot useful sabit hogi.Hacking ek alag hi field hai aur isme success hona aasa...

0 comments:

Post a Comment